新型网络攻击滥用DeskSoft软件部署恶意软件,利用RDP访问执行命令

近期发现一种复杂的网络攻击活动,通过恶意伪装DeskSoft公司的合法EarthTime应用程序,对企业发起协同勒索软件攻击,并部署多种恶意软件家族。

此次攻击标志着威胁行为者战术的危险演进,展示了合法软件如何被武器化以在企业网络中建立持久访问。

攻击链与技术细节

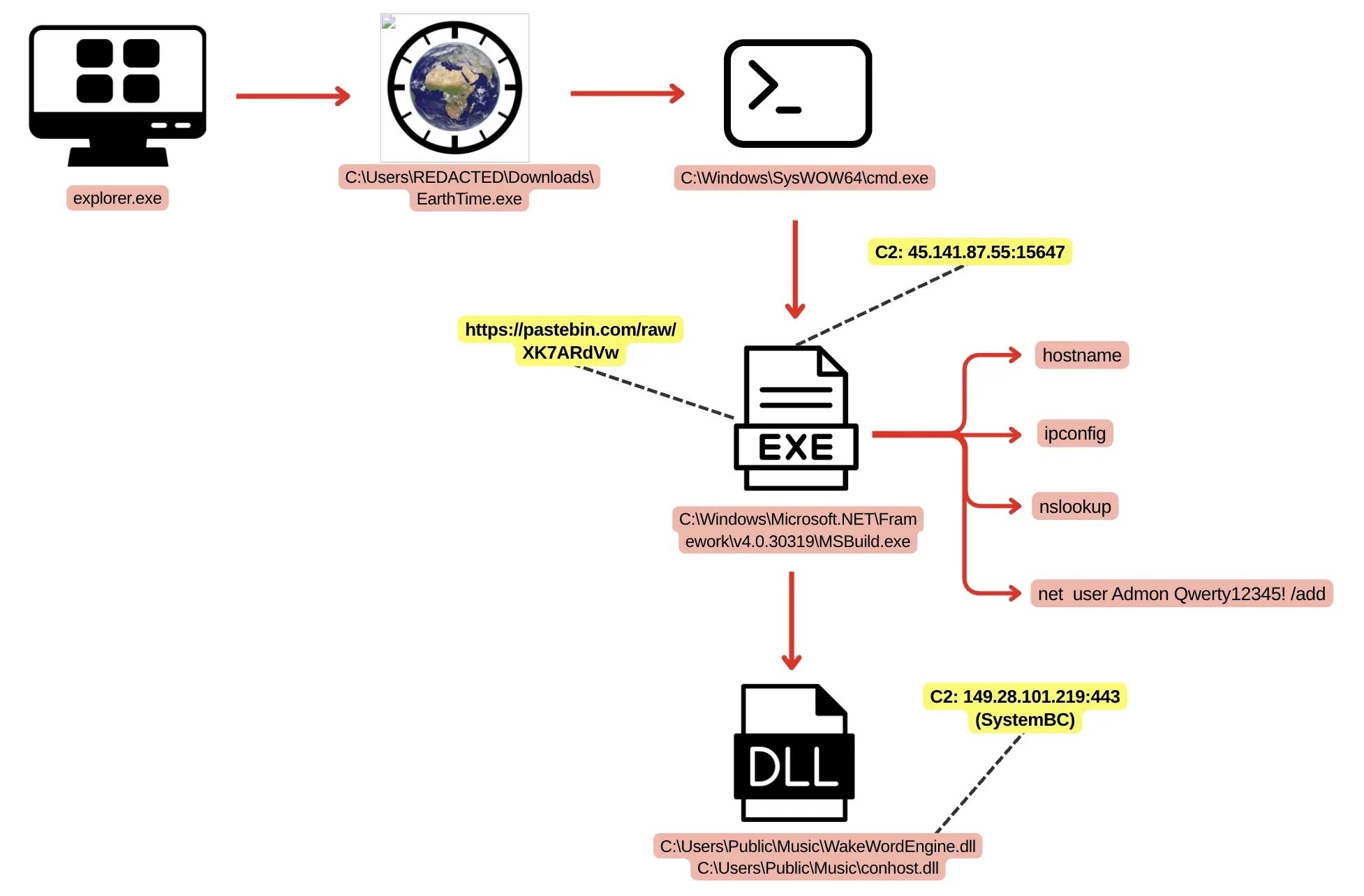

入侵始于用户下载并执行看似DeskSoft正版EarthTime世界时钟工具的恶意程序。然而,该可执行文件实际上会部署SectopRAT远程访问木马,建立初始命令控制通道。

这种欺骗手段利用了用户对合法软件的信任,使其能有效绕过初始安全意识防护措施。

攻击展现出显著的技术复杂性:威胁行为者部署了包括SystemBC代理隧道工具和Betruger后门在内的多种恶意软件家族。

DFIR Report分析师发现其与三大勒索软件团伙(Play、RansomHub、DragonForce)存在关联,暗示存在跨团伙附属机构在多个勒索软件即服务(RaaS)平台上活动。

持久化与横向移动

初始入侵后,攻击者通过启动文件夹快捷方式实现持久化,并创建本地管理员账户以维持访问权限。

恶意软件链包含AdFind、SharpHound、SoftPerfect NetScan等侦察工具,用于在横向移动前对目标环境进行全面测绘。

攻击的主要横向移动机制严重依赖远程桌面协议(RDP)连接,辅以Impacket的wmiexec工具。通过结合这些技术,攻击者可穿越网络网段,同时借助SystemBC的代理功能维持操作安全,有效隐藏其真实网络来源。

高级持久化与规避机制

该恶意软件展现出复杂的防御规避技术,显著增加了检测与 remediation 难度。

进程注入与伪装

初始的 EarthTime.exe 可执行文件通过进程注入攻陷合法 Windows 进程,专门针对MSBuild.exe 执行有效载荷。此技术使恶意软件能在受信任的微软二进制文件上下文中运行,可能绕过依赖进程信誉的安全解决方案。

持久化机制

持久化通过Windows 后台智能传输服务(BITS) 实现多阶段操作。恶意软件将自身迁移至 C:\Users

时间戳操纵与注册表修改

攻击中融入时间戳操纵技术,自动修改文件创建时间戳以干扰取证分析。研究人员观察到 GT_NET.exe 二进制文件将生成文件的时间戳设为 2037 年等未来日期,可能破坏事件响应中的时间线重建。

注册表修改针对 Windows Defender 核心功能,系统性禁用实时扫描、行为监控和网络保护特性。这些修改通过 HKLM\SOFTWARE\Policies\Microsoft\Windows Defender 策略级键值生效,确保影响覆盖整个系统,且在重启后持续存在并作用于所有用户账户。

元数据伪造与数据泄露

恶意软件通过元数据伪造冒充合法安全产品,二进制文件包含伪造的版本信息,引用 SentinelOne 和 Avast 杀毒软件。这种复杂的伪装技术旨在降低用户和自动化安全系统对恶意可执行文件的怀疑。

数据泄露通过未加密的 FTP 连接进行,使网络监控解决方案能捕获明文传输的凭证和传输细节,为调查类似攻击的事件响应团队提供有价值情报。

注: 建议企业加强员工安全意识培训,部署多因素认证,并定期审计RDP访问权限,以降低此类攻击带来的风险。

- 1被动WiFi嗅探攻击可98%识别智能手机用户

- 2Vidar Stealer 20 全新架构绕过Chrome安全窃取信息

- 3AWS SES遭大规模钓鱼攻击泄露密钥引发云安全警报

- 4AI Agent失控警报安全风险与应对之道

- 5BlackLock勒索软件威胁与防御指南

- 62025国家网络安全宣传周共建安全数字未来

- 7火山MCP重塑数字资产安全新范式

- 8安全防御总“失守”?

- 9Salat Stealer通过复杂C2基础设施窃取浏览器凭证

- 10新型恶意软件家族正劫持暴露的Docker API

- 11黑客在供应链攻击中攻陷18个NPM包

- 12英伟达最新收购:这家AI编程初创公司将重塑开发格局

- 13滥用DeskSoft软件部署恶意软件,利用RDP访问执行命令

- 14Salat Stealer通过复杂C2基础设施窃取浏览器凭证