漏洞概述 | |||

漏洞名称 | Foxmail for Windows 远程代码执行漏洞 | ||

漏洞编号 | QVD-2025-13936,CNVD-2025-06036 | ||

公开时间 | 2025-03-28 | 影响量级 | 百万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.1 |

威胁类型 | 代码执行 | 利用可能性 | 高 |

POC状态 | 未公开 | 在野利用状态 | 已发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

危害描述:攻击者可借助恶意页面或文件在当前进程上下文中执行任意代码,威胁用户终端安全。 | |||

01 漏洞详情

影响组件

Foxmail 是一款由腾讯公司开发的非常流行的电子邮件客户端软件,可以免费下载。它以其简洁的界面、强大的功能和稳定的性能,深受用户喜爱,适用于个人用户和商务用户。

漏洞描述

近日,奇安信威胁情报中心红雨滴团队于2025年初在威胁情报狩猎过程中观测到客户网络中的异常行为,协助应急响应时溯源到最初的邮件攻击来源,提取到了相关邮件,分析显示攻击者组合利用了 Foxmail 客户端存在的高危漏洞(QVD-2025-13936),受害者仅需点击邮件本身即可触发远程命令执行,最终执行落地的木马。情报中心第一时间复现确认了所发现的新漏洞,并将其上报给腾讯 Foxmail 业务团队。目前该漏洞已经被修复,最新版的 Foxmail 7.2.25 (2025-03-28) 不受影响,Foxmail 团队给以了致谢。

02 影响范围

影响版本

Foxmail for Windows <= 7.2.25.331

其他受影响组件

无

03 情况概览

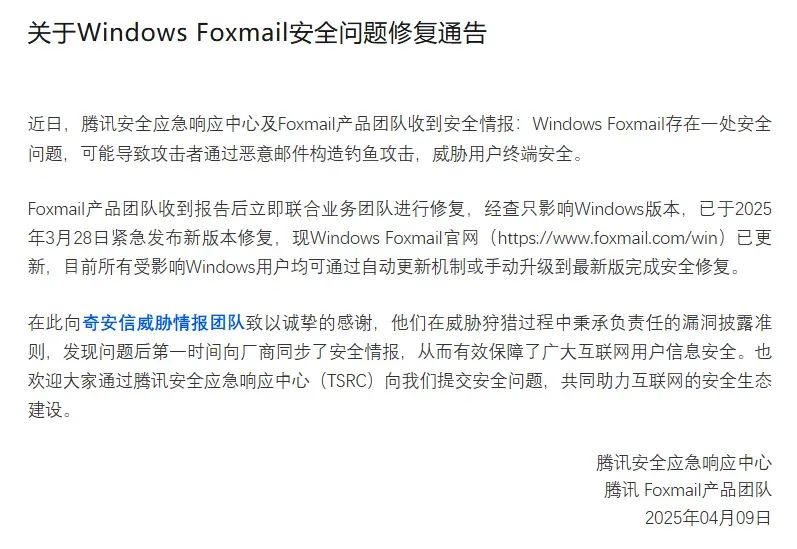

奇安信威胁情报中心第一时间发现该漏洞攻击并提交给 Foxmail 官方,Foxmail 团队给以了致谢。

04 处置建议

安全更新

现 Windows Foxmail官网(https://www.foxmail.com/win)已更新,目前所有受影响 Windows 用户均可通过自动更新机制或手动升级到最新版完成安全修复。

05 参考资料

[1]https://mp.weixin.qq.com/s/uRaJT_92jPgSTkiu4hknvw

[2]https://www.cnvd.org.cn/flaw/show/CNVD-2025-06036

还没有评论,来说两句吧...